|

|

| (14 revisões intermediárias por 2 usuários não estão sendo mostradas) |

| Linha 1: |

Linha 1: |

| − | =PAGINA DE TESTES=

| |

| | | | |

| − | ==Config== | + | =Acesso Externo WEB= |

| | | | |

| − | <div class="img-responsive align-center">[[Arquivo:BrbyteDnsConfigConfig.png|link=]]</div>

| + | ==IP > Firewall > Nat== |

| | | | |

| − | *'''Threads: <number / número>'''

| + | '''Para adicionar clique no botão:''' ([[Arquivo:MikrotikBotaoAdd.png|link=]]) |

| − | **The number of threads to create to serve clients. Use 1 for no threading.

| |

| − | **'''Tradução: '''O número de threads criadas para atender os clientes . Use 1 para nenhuma threads.

| |

| | | | |

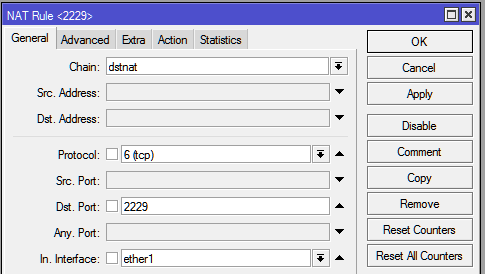

| | + | *'''Aba General >''' |

| | + | **'''Chain: '''dstnat |

| | + | **'''Protocol: '''tcp |

| | + | **'''Dst. Port: '''8080 |

| | + | **'''In. Interface: '''ether1 (Interface de Entrada de LINK) |

| | | | |

| − | *'''EDNS Buffer: <number / número>'''

| + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt1.png|link=]]</div> |

| − | **Number of bytes size to advertise as the EDNS reassembly buffer size. This is the value put into datagrams over UDP towards peers. The actual buffer size is determined by msg-buffer-size (both for TCP and UDP). Do not set higher than that value. Default is 4096 which is RFC recommended. If you have fragmentation reassembly problems, usually seen as timeouts, then a value of 1480 can fix it.

| |

| − | **'''Tradução: '''Tamanho em bytes que anuncia o tamanho do buffer de remontagem EDNS . Este é o valor colocado em datagramas sobre UDP no sentido de pares. O tamanho do buffer real é determinada por '''Msg Buffer Size''' ( tanto para TCP e UDP). Não ajuste maior do que esse valor. O padrão é 4096 , que é recomendação da RFC . Se você tem problemas de fragmentação, geralmente vistos como tempos de espera, um valor de 1480 pode corrigi-lo .

| |

| | | | |

| | | | |

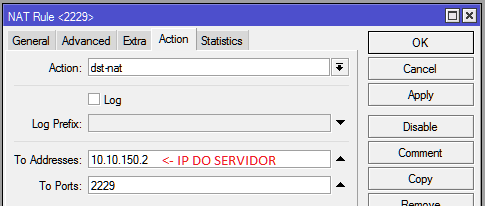

| − | *'''Msg Buffer Size: <number / número>''' | + | *'''Aba Action>''' |

| − | **Number of bytes size of the message buffers. Default is 65552 bytes, enough for 64 Kb packets, the maximum DNS message size. No message larger than this can be sent or received. Can be reduced to use less memory, but some requests for DNS data, such as for huge resource records, will result in a SERVFAIL reply to the client. | + | **'''Action: '''dst-nat |

| − | **'''Tradução: '''Tamanho em bytes dos buffers de mensagens . O padrão é 65552 bytes , o suficiente para pacotes de 64 kb , o tamanho máximo das mensagem DNS. Nenhuma mensagem maior do que esta pode ser enviada ou recebida. Pode ser reduzido para usar menos memória, mas algumas requisições de dados de DNS, como em grandes registros de recursos , irá resultar em uma resposta SERVFAIL para o cliente. | + | **'''To Address: '''10.10.150.2 (IP do Speedr) |

| | + | **'''To Ports: '''8080 |

| | | | |

| | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt2.PNG|link=]]</div> |

| | | | |

| − | *'''Msg Cache Slabs: <number / número>'''

| |

| − | **Number of slabs in the message cache. Slabs reduce lock contention by threads. Must be set to a power of 2.

| |

| − | **'''Tradução: '''Número de slabs no cache de mensagem. Slabs diminui a contenção de bloqueio por threads. Deve ser definido como uma potência de 2.

| |

| | | | |

| | + | '''Regras''' |

| | + | /ip firewall nat |

| | + | add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO WEB" dst-port=8080 in-interface=\ |

| | + | ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=8080 |

| | | | |

| − | *'''Jostle Timeout: <msec / millessegundos>'''

| + | =Acesso Externo SSH= |

| − | **Timeout used when the server is very busy. Set to a value that usually results in one roundtrip to the authority servers. If too many queries arrive, then 50% of the queries are allowed to run to completion, and the other 50% are replaced with the new incoming query if they have already spent more than their allowed time. This protects against denial of service by slow queries or high query rates. Default 200 milliseconds.

| |

| − | **'''Tradução TEMP: '''Tempo esgotado usado quando o servidor está muito ocupado. Definido para um valor que geralmente resulta em uma ida e volta para os servidores de autoridade. Se muitas consultas chegar, em seguida, 50% das consultas estão autorizados a executar para conclusão , e os outros 50 % são substituídos com a nova consulta de entrada , se já tiverem passado mais de seu tempo permitido. Isso protege contra a negação de serviço por consultas lentas ou taxas de consulta elevados. Padrão 200 milissegundos .

| |

| | | | |

| | + | ==IP > Firewall > Nat== |

| | | | |

| − | *'''RRSET Cache Size: <number / número>'''

| + | '''Para adicionar clique no botão:''' ([[Arquivo:MikrotikBotaoAdd.png|link=]]) |

| − | **Number of bytes size of the RRset cache. Default is 4 megabytes.

| |

| − | **'''Tradução: '''Tamanho em bytes do cache RRSET . O padrão é 4 megabytes.

| |

| | | | |

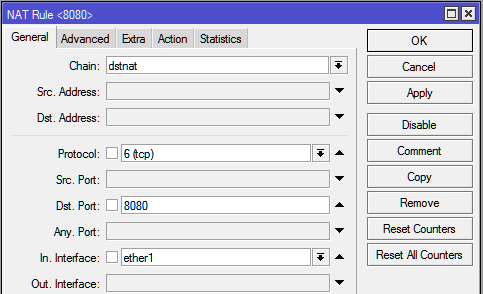

| | + | *'''Aba General >''' |

| | + | **'''Chain: '''dstnat |

| | + | **'''Protocol: '''tcp |

| | + | **'''Dst. Port: '''2229 |

| | + | **'''In. Interface: '''ether1 (Interface de Entrada de LINK) |

| | | | |

| − | *'''Cache Max TTL: <seconds / segundos>'''

| + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt3.png|link=]]</div> |

| − | **Time to live maximum for RRsets and messages in the cache. Default is 86400 seconds (1 day). When the internal TTL expires, the cache item has expired.

| |

| − | **'''Tradução: '''Tempo de vida máximo para RRsets e mensagens no cache. O padrão é 86400 segundos (1 dia) . Quando o TTL interno expirar, o item de cache expirou.

| |

| | | | |

| | | | |

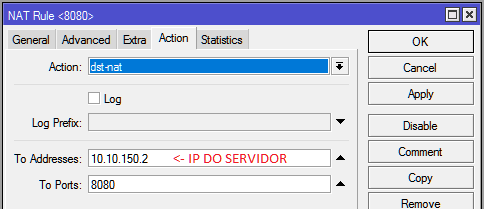

| − | *'''Max UDP Size: <number / número>''' | + | *'''Aba Action>''' |

| − | **Maximum UDP response size (not applied to TCP response). 65536 disables the udp response size maximum, and uses the choice from the client, always. Suggested values are 512 to 4096. Default is 4096. | + | **'''Action: '''dst-nat |

| − | **'''Tradução: '''O tamanho máximo da resposta UDP ( não aplicado a resposta TCP ) . 65536 desativa o tamanho máximo de resposta UDP , e usa a escolha do cliente , sempre. Os valores sugeridos são 512 para 4096. O padrão é 4096 . | + | **'''To Address: '''10.10.150.2 (IP do Speedr) |

| | + | **'''To Ports: '''2229 |

| | | | |

| | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt4.png|link=]]</div> |

| | | | |

| − | *'''Msg Cache Size: <number / número>'''

| |

| − | **Number of bytes size of the message cache. Default is 4 megabytes.

| |

| − | **'''Tradução: '''Tamanho em bytes do cache de mensagem . O padrão é 4 megabytes.

| |

| | | | |

| | + | '''Regras''' |

| | + | /ip firewall nat |

| | + | add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO SSH" dst-port=2229 in-interface=\ |

| | + | ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=2229 |

| | | | |

| − | *'''Num Queries Thread: <number / número>'''

| + | __NOEDITSECTION__ |

| − | **The number of queries that every thread will service simultaneously. If more queries arrive that need servicing, and no queries can be jostled out (see jostle-timeout), then the queries are dropped. This forces the client to resend after a timeout; allowing the server time to work on the existing queries. Default depends on compile options, 512 or 1024.

| + | [[Category:Teste]] |

| − | **'''Tradução TEMP: '''O número de consultas que cada thread irá servir simultaneamente. Se mais consultas chegar a essa necessidade de manutenção, e sem consultas podem ser empurrado para fora''' ( veja Jostle Timeout )''', em seguida, as consultas são descartados . Isso força o cliente para reenviar após um tempo limite ; permitindo que o horário do servidor para trabalhar nas consultas existentes . O padrão depende opções de compilação , 512 ou 1024.

| |

| − | | |

| − | | |

| − | *'''Delay Close: <msec / milissegundos>'''

| |

| − | **Extra delay for timeouted UDP ports before they are closed, in msec. Default is 0, and that disables it. This prevents very delayed answer packets from the upstream (recursive) servers from bouncing against closed ports.

| |

| − | **'''Tradução: '''Atraso extra do limite de tempo para portas UDP antes de serem fechadas. Por padrão é desabilitado, definido como 0. Isso impede que muitos pacotes de resposta em atraso dos servidores (recursivo) saltem contra portas fechadas.

| |

| − | | |

| − | | |

| − | *'''RRSET Cache Slabs: <number / número>'''

| |

| − | **Number of slabs in the RRset cache. Slabs reduce lock contention by threads. Must be set to a power of 2.

| |

| − | **'''Tradução: '''Número de slabs no cache RRSET . Slabs diminui a contenção de bloqueio por threads. Deve ser definido como uma potência de 2 .

| |

| − | | |

| − | | |

| − | *'''Cache Min TTL: <seconds>'''

| |

| − | **Time to live minimum for RRsets and messages in the cache. Default is 0. Zero makes sure the data in the cache is as the domain owner intended, higher values, especially more than an hour or so, can lead to trouble as the data in the cache does not match up with the actual data any more.

| |

| − | **'''Tradução: '''Tempo de vida mínimo para RRsets e mensagens no cache. O padrão é 0. Zero garante que os dados no cache é como o proprietário do domínio pretendido, os valores mais elevados, especialmente mais de uma hora ou mais, pode levar a problemas como os dados no cache não corresponder-se com os dados reais.

| |

| − | | |

| − | | |

| − | *'''Root Hints: <sim ou não>'''

| |

| − | **Se sim, é habilitada a utilização dos Root Servers para a resolução de DNS Recursivo.

| |

| − | | |

| − | | |

| − | *'''Auto Trust Anchor File: <sim ou não>'''

| |

| − | **Ativa ou desativa o arquivo de verificação de servidores root confiáveis, importante para DNSSEC.

| |

| − | | |

| − | | |

| − | *'''Prefetch: <yes or no / sim ou não>'''

| |

| − | **If yes, message cache elements are prefetched before they expire to keep the cache up to date. Default is no. Turning it on gives about 10 percent more traffic and load on the machine, but popular items do not expire from the cache.

| |

| − | **'''Tradução: '''Se sim, elementos de cache mensagem são previamente buscados antes que expirem para manter o cache atualizado. O padrão é não. Ligá-lo dá cerca de 10 por cento mais tráfego e carga na máquina , mas itens populares não expiram a partir do cache.

| |

| − | | |

| − | | |

| − | *'''Prefetch Key: <yes or no / sim ou não>'''

| |

| − | **If yes, fetch the DNSKEYs earlier in the validation process, when a DS record is encountered. This lowers the latency of requests. It does use a little more CPU.

| |

| − | **'''Tradução: '''Se sim, busca os DNSKEYs no início do processo de validação, quando um registro DS é encontrado. Isso diminui a latência de pedidos . Ele usa um pouco mais CPU.

| |

| − | | |

| − | | |

| − | ==Infra==

| |

| − | | |

| − | <div class="img-responsive align-center">[[Arquivo:BrbyteDnsConfigInfra.png|link=]]</div>

| |

| − | | |

| − | *'''Host TTL: <seconds / segundos>'''

| |

| − | **Time to live for entries in the host cache. The host cache contains roundtrip timing, lameness and EDNS support information. Default is 900.

| |

| − | **'''Tradução: '''Tempo de vida para as entradas no host cache . O host cache contém tempo de ida e volta, claudicação e informações de suporte EDNS. O padrão é 900 .

| |

| − | | |

| − | | |

| − | *'''Cache NumHosts: <number / número>'''

| |

| − | **Number of hosts for which information is cached. Default is 10000.

| |

| − | **'''Tradução: '''Número de hosts para os quais a informação é armazenada em cache . O padrão é 10000 .

| |

| − | | |

| − | | |

| − | *'''Cache Slabs: <number / número>'''

| |

| − | **Number of slabs in the infrastructure cache. Slabs reduce lock contention by threads. Must be set to a power of 2.

| |

| − | **'''Tradução: '''Número de slabs no cache de infra-estrutura. Slabs diminui a contenção de bloqueio por threads. Deve ser definido como uma potência de 2 .

| |

| − | | |

| − | | |

| − | *'''Cache Min RTT: <msec / milissegundos>'''

| |

| − | **Lower limit for dynamic retransmit timeout calculation in infra-structure cache. Default is 50 milliseconds. Increase this value if using forwarders needing more time to do recursive name resolution.

| |

| − | **'''Tradução: '''Limite mínimo para o limite de tempo do cálculo dinâmico de retransmissão no cache de infra-estrutura. O padrão é 50 milissegundos . Aumente este valor se usar encaminhadores que necessitem de mais tempo para fazer a resolução de nomes recursiva.

| |

| − | | |

| − | | |

| − | ==Advanced==

| |

| − | | |

| − | <div class="img-responsive align-center">[[Arquivo:BrbyteDnsConfigAdvanced.png|link=]]</div>

| |

| − | | |

| − | *'''outgoing-range: <number>'''

| |

| − | **Number of ports to open. This number of file descriptors can be opened per thread. Must be at least 1. Default depends on compile options. Larger numbers need extra resources from the operating system. For performance a a very large value is best, use libevent to make this possible.

| |

| − | **'''Tradução TEMP: '''Número de portas para abrir. Este número de descritores de arquivo pode ser aberto por thread. Deve ser pelo menos 1. O padrão depende opções de compilação. Números maiores precisam de recursos adicionais a partir do sistema operacional. Para um desempenho a um valor muito grande é melhor, o uso libevent para tornar isso possível.

| |

| − | | |

| − | | |

| − | *'''outgoing-port-permit: <port number or range>'''

| |

| − | **Permit unbound to open this port or range of ports for use to send queries. A larger number of permitted outgoing ports increases resilience against spoofing attempts. Make sure these ports are not needed by other daemons. By default only ports above 1024 that have not been assigned by IANA are used. Give a port number or a range of the form "low-high", without spaces. The outgoing-port-permit and outgoing-port-avoid statements are processed in the line order of the config file, adding the permitted ports and subtracting the avoided ports from the set of allowed ports. The processing starts with the non IANA allocated ports above 1024 in the set of allowed ports.

| |

| − | **'''Tradução TEMP: '''Permissão independente para abrir esta porta ou intervalo de portas para uso para enviar consultas. Um maior número de portas de saída permitidas aumenta a resiliência contra as tentativas de falsificação. Certifique-se essas portas não são necessários por outros daemons. Por padrão são usadas somente as portas acima de 1024 que não tenham sido atribuídos pela IANA. Dê um número de porta ou um intervalo na forma de "low-high", sem espaços. A-port-de autorização de saída e de saída-port-evite declarações são processadas na ordem em linha do arquivo de configuração, adicionando as portas permitidas e subtraindo as portas evitadas a partir do conjunto de portas permitidas. O tratamento começa com as portas não IANA atribuídos acima de 1024 no conjunto de portas permitidas.

| |

| − | | |

| − | | |

| − | *'''outgoing-port-avoid: <port number or range>'''

| |

| − | **Do not permit unbound to open this port or range of ports for use to send queries. Use this to make sure unbound does not grab a port that another daemon needs. The port is avoided on all outgoing interfaces, both IP4 and IP6. By default only ports above 1024 that have not been assigned by IANA are used. Give a port number or a range of the form "low-high", without spaces.

| |

| − | **'''Tradução TEMP: '''Não permita não ligado para abrir esta porta ou intervalo de portas para uso para enviar consultas. Use isso para certificar-se de não ligado não pegar uma porta que outro daemon precisa. A porta é evitada em todas as interfaces de saída, tanto IP4 e IP6. Por padrão são usadas somente as portas acima de 1024 que não tenham sido atribuídos pela IANA. Dê um número de porta ou um intervalo na forma de "low-high", sem espaços.

| |

| − | | |

| − | | |

| − | *'''outgoing-num-tcp: <number>'''

| |

| − | **Number of outgoing TCP buffers to allocate per thread. Default is 10. If set to 0, or if do-tcp is "no", no TCP queries to authoritative servers are done. For larger installations increasing this value is a good idea.

| |

| − | **'''Tradução TEMP: '''Número de buffers TCP de saída para alocar por thread. O padrão é 10. Se definido como 0, ou se fazer-tcp é "não", não há consultas TCP para servidores autoritários são feitas. Para instalações maiores aumentar este valor é uma boa idéia.

| |

| − | | |

| − | | |

| − | *'''incoming-num-tcp: <number>'''

| |

| − | **Number of incoming TCP buffers to allocate per thread. Default is 10. If set to 0, or if do-tcp is "no", no TCP queries from clients are accepted. For larger installations increasing this value is a good idea.

| |

| − | **'''Tradução TEMP: '''Número de buffers TCP de entrada para alocar por thread. O padrão é 10. Se definido como 0, ou se fazer-tcp é "não", não há consultas TCP de clientes são aceitos. Para instalações maiores aumentar este valor é uma boa idéia.

| |

| − | | |

| − | | |

| − | *'''so-rcvbuf: <number>'''

| |

| − | **If not 0, then set the SO_RCVBUF socket option to get more buffer space on UDP port 53 incoming queries. So that short spikes on busy servers do not drop packets (see counter in netstatsu). Default is 0 (use system value). Otherwise, the number of bytes to ask for, try "4m" on a busy server. The OS caps it at a maximum, on linux unbound needs root permission to bypass the limit, or the admin can use sysctl net.core.rmem_max. On BSD change kern.ipc.maxsockbuf in /etc/sysctl.conf. On OpenBSD change header and recompile kernel. On Solaris ndd -set /dev/udp udp_max_buf 8388608.

| |

| − | **'''Tradução TEMP: '''Se não for 0, em seguida, definir a opção de soquete SO_RCVBUF para obter mais espaço de buffer na porta UDP 53 consultas recebidas. Assim que os picos de curta duração sobre servidores ocupados não descartar pacotes (veja contador em netstatsu). O padrão é 0 (valor de sistema de uso). Caso contrário, o número de bytes para pedir, tente "4m" em um servidor ocupado. O OS tampas que, no máximo, no linux não ligado precisa de permissão raiz para ignorar o limite, ou o administrador pode usar sysctl net.core.rmem_max. No BSD kern.ipc.maxsockbuf mudança no /etc/sysctl.conf. No cabeçalho da mudança OpenBSD e do kernel recompilação. No Solaris ndd -set / dev / udp_max_buf udp 8388608.

| |

| − | | |

| − | | |

| − | *'''so-sndbuf: <number>'''

| |

| − | **If not 0, then set the SO_SNDBUF socket option to get more buffer space on UDP port 53 outgoing queries. This for very busy servers handles spikes in answer traffic, otherwise 'send: resource temporarily unavailable' can get logged, the buffer overrun is also visible by netstat -su. Default is 0 (use system value). Specify the number of bytes to ask for, try "4m" on a very busy server. The OS caps it at a maximum, on linux unbound needs root permission to bypass the limit, or the admin can use sysctl net.core.wmem_max. On BSD, Solaris changes are similar to so-rcvbuf.

| |

| − | **'''Tradução TEMP: '''Se não for 0, em seguida, defina a opção de socket SO_SNDBUF para obter mais espaço de buffer na porta UDP 53 consultas efectuadas. Isto para servidores muito ocupados lida com picos de tráfego resposta, caso contrário 'enviar: recurso temporariamente indisponível "pode ficar conectado, a saturação de buffer também é visível por -su netstat. O padrão é 0 (valor de sistema de uso). Especificar o número de bytes para pedir, tente "4m" em um servidor muito ocupado. O OS tampas que, no máximo, no linux não ligado precisa de permissão raiz para ignorar o limite, ou o administrador pode usar sysctl net.core.wmem_max. No BSD, Solaris alterações são semelhantes às so-rcvbuf.

| |

| − | | |

| − | | |

| − | *'''so-reuseport: <yes or no>'''

| |

| − | **If yes, then open dedicated listening sockets for incoming queries for each thread and try to set the SO_REUSEPORT socket option on each socket. May distribute incoming queries to threads more evenly. Default is no. On Linux it is supported in kernels >= 3.9. On other systems, FreeBSD, OSX it may also work. You can enable it (on any platform and kernel), it then attempts to open the port and passes the option if it was available at compile time, if that works it is used, if it fails, it continues silently (unless verbosity 3) without the option.

| |

| − | **'''Tradução TEMP: '''Se sim, então abrir sockets de escuta dedicados para consultas recebidas para cada segmento e tentar definir a opção de soquete SO_REUSEPORT em cada tomada. Pode distribuir consultas recebidas para tópicos mais uniformemente. O padrão é não. No Linux é suportado em kernels> = 3,9. Em outros sistemas, FreeBSD, OSX pode também trabalhar. Você pode habilitá-lo (em qualquer plataforma e kernel), que, em seguida, tenta abrir a porta e passa a opção se ele estava disponível em tempo de compilação, se isso funciona é usado, se ele falhar, ele continua silenciosamente (a menos que a verbosidade 3) sem a opção.

| |

| − | | |

| − | | |

| − | *'''Do UDP: <yes or no / sim ou não>'''

| |

| − | **Enable or disable whether UDP queries are answered or issued. Default is yes.

| |

| − | **'''Tradução: '''Ativa ou desativa, as respostas ou envios das consultas UDP. O padrão é sim.

| |

| − | | |

| − | | |

| − | *'''Do TCP: <yes or no / sim ou não>'''

| |

| − | **Enable or disable whether TCP queries are answered or issued. Default is yes.

| |

| − | **'''Tradução: '''Ativa ou desativa, as respostas ou envios das consultas TCP. O padrão é sim.

| |

| − | | |

| − | | |

| − | *'''Do IPV4: <yes or no / sim ou não>'''

| |

| − | **Enable or disable whether ip4 queries are answered or issued. Default is yes.

| |

| − | **'''Tradução: '''Ativa ou desativa, as respostas ou envios das consultas IPv4. O padrão é sim.

| |

| − | | |

| − | | |

| − | *'''Do IPV6: <yes or no>'''

| |

| − | **Enable or disable whether ip6 queries are answered or issued. Default is yes. If disabled, queries are not answered on IPv6, and queries are not sent on IPv6 to the internet nameservers. With this option you can disable the ipv6 transport for sending DNS traffic, it does not impact the contents of the DNS traffic, which may have ip4 and ip6 addresses in it.

| |

| − | **'''Tradução: '''Ativa ou desativa, as respostas ou envios das consultas IPv6. O padrão é sim. Se desativada, as consultas no IPv6 não são respondidas nem enviadas para os servidores de nomes de internet. Com esta opção, você pode desativar o transporte IPv6 para o envio de tráfego DNS, ele não afeta o conteúdo do tráfego de DNS, que pode ter IPv4 e IPv6 endereços nela.

| |

![]() )

)

![]() )

)