Índice

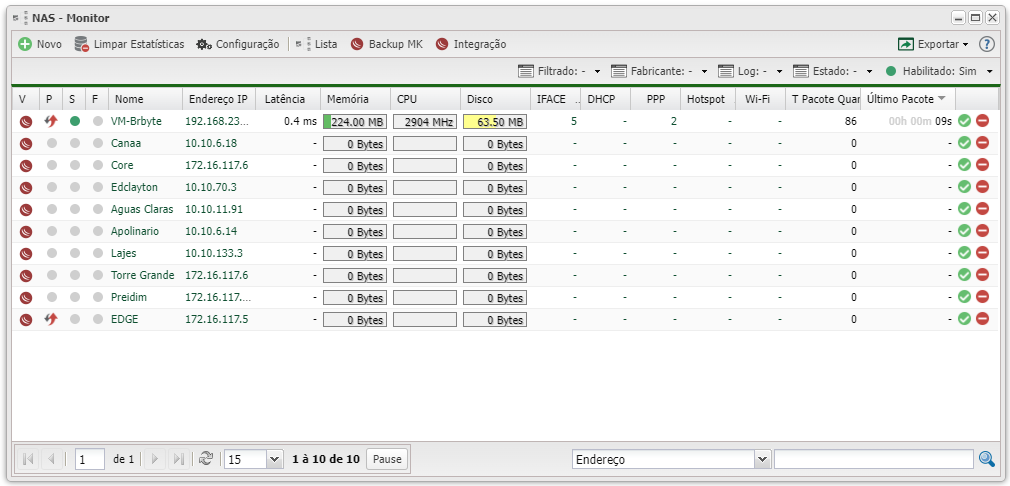

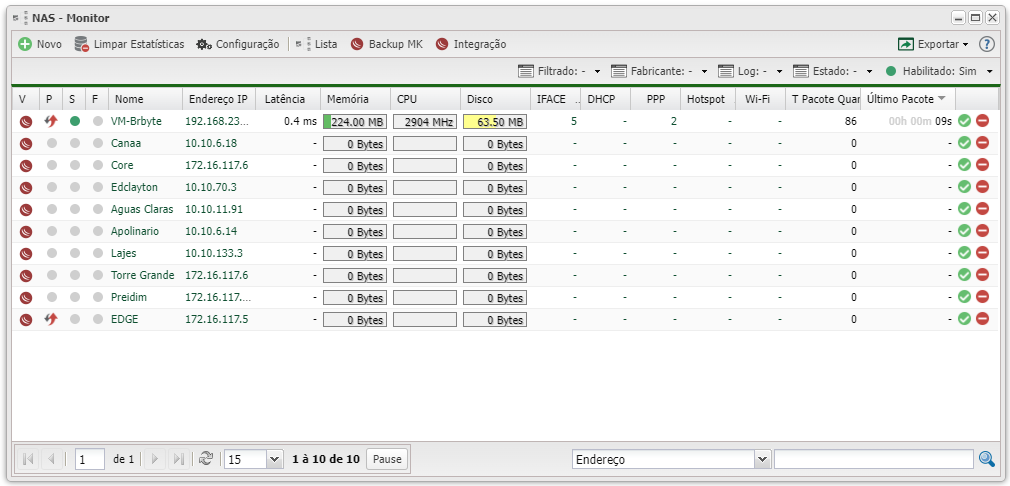

Monitor do NAS

No App Monitor do NAS ![]()

É realizado o cadastro do seu concentrador NAS, para poder realizar a sincronização e a autenticação via protocolo Radius.

Significado da cor de fundo do background:

- Vermelho: É quando a latência é menor que 0 (zero), quando tem algum pacote inválido chegando no Controllr e quando o status apresenta um erro desconhecido.

- Laranja: Quando tem algum filtro (firewall) que impeça o pacote de chegar no Controllr

- Amarelo: Quando o dispositivo está desconectado e quando a latência é maior ou igual a 100

Para cadastrar um novo NAS clique em ![]() Novo

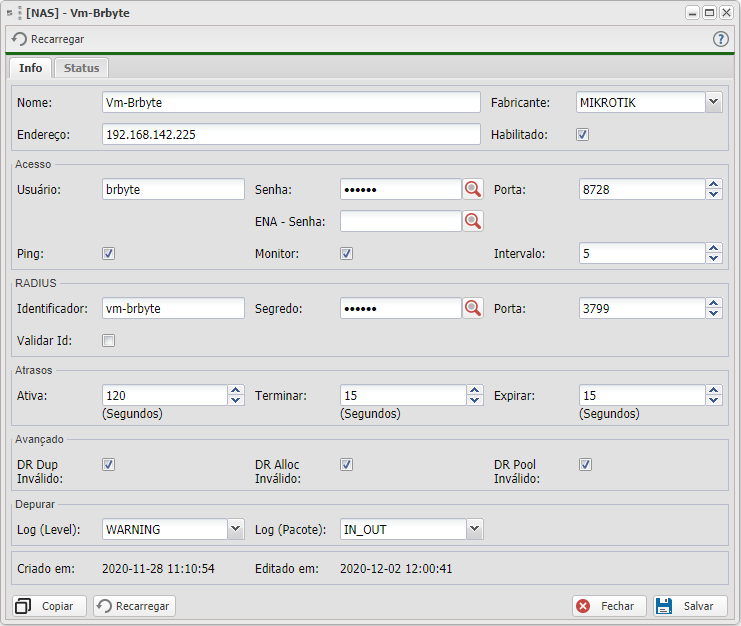

Novo

Novo NAS

| Novo Monitor NAS | ||

|---|---|---|

| Menu | Descrição | Exemplo |

| Nome | Insira o nome que desejar para identificar o seu NAS | Vm-Brbyte |

| Fabricante | Marque qual é o fabricante desse NAS, para que o Controllr selecione o dicionário correto. As marcas disposníveis são: • GENERIC • BRBYTE • MIKROTIK • CISCO • HUAWEI • UBIQUITI • INTELBRAS • ACCEL • MOTOROLA • VYOS |

MIKROTIK |

| Endereço | Insira endereço IP do seu NAS | 192.168.142.225 |

| Habilitado | Marque para habilitar este NAS | |

| Acesso | ||

| Usuário | Insira o usuário de acesso do seu NAS | brbyte |

| Senha | Insira a senha de acesso do seu NAS. Para visualizar a senha inserida basta clicar na |

•••••• |

| Porta | Insira a porta de comunicação API/SSH do seu NAS | 8728 |

| ENA - Senha | Alguns equipamentos tem uma segunda camada de segurança na autenticação, então pede uma senha ENABLE para logar por completo. Insira a senha ENABLE do seu NAS. Para visualizar a senha inserida basta clicar na |

|

| Ping | Marque habilitar o ping e poder ver a latência desse NAS | |

| Monitor | Marque habilitar o monitor de Memória, CPU e Disco, desse NAS | |

| Intervalo | Insira de quanto em quanto tempo (segundos) será atualizado a checagem dos dados desse NAS | 5 |

| RADIUS | ||

| Identificador | Insira um nome para poder identificar o seu NAS ao usar o protocolo radius para a autenticação dos usuários. | vm-brbyte |

| Segredo | Insira uma senha para realizar a sincronização do seu Controllr com o NAS. Essa mesma senha será usada no seu NAS quando for configurar o Radius. | •••••• |

| Porta | Insira a porta incoming de comunicação Radius, pelo qual será enviado os comandos para o NAS. Por padrão a porta é a 3799 | 3799 |

| Valida ID | Marque se deseja que seja validado o ID desse Identificador | |

| Atrasos A partir da build 2.0, o Radius da Brbyte mantém as informações para autenticação na memória, fazendo com que as repostas sejam muito mais rápidas. As informações são então persistidas no disco para histórico. | ||

| Ativa | Insira o tempo que o Controllr irá manter a sessão ativa, caso pare de receber accounting do seu NAS. Depois que passar esse tempo e não tiver accounting a sessão vai para o status Expirar | 120 |

| Expirar | Insira o tempo que o Controllr irá manter a sessão com o status Expirar, pois ainda não recebeu o accounting do NAS. Depois que passar esse tempo e não tiver accounting a sessão é encerrada e some do Controllr | 15 |

| Terminar | Insira o tempo que o Controllr irá manter a sessão até encerrá-la de vez depois que receber o accounting de stop do seu NAS. | 15 |

| Avançado | ||

| DR Dup Inválido | DR Dup Inválido = Disconnect request IP duplicados. Ao marcar esta opção o sistema vai mandar desconectar o usuário que estivar com IP duplicado. | |

| DR Alloc Inválido | DR Alloc Inválido = Disconnect request Alocação de IP zerado. Ao marcar esta opção o sistema vai mandar desconectar o usuário que estiver pegando um IP zerado | |

| DR Pool Inválido | DR Pool Inválido = Disconnect request de IP diferente da pool marcada em sua CPE. Ao marcar esta opção o sistema vai mandar desconectar o usuário que estiver pegando um IP que não pertence a sub-rede da sua CPE | |

| Depurar Com o novo Radius do Controllr feito pela Brbyte. Você pode analisar todos os dados das autenticações dos seus usuários | ||

| Log (Level) | Para analisar o log do NAS você tem as opções de level para depurar o tipo de informação a ser visualizada. • UNINIT - É o level inicial 0 (zero) não vai mostrar nenhuma informação. • VERBOSE - Mostra todas as informações do log do radius, ou seja ele engloba todos os levels • DEBUG - Mostra as informação do level de debug • INFO - Mostra as informação do level de info • WARNING - Mostra as informação do level de warning • CRITICAL - Mostra as informação do level de critical |

WARNING |

| Log (Pacote) | Para analisar o log dos pacotes do NAS você tem as opções do sentido de onde vem esses pacotes das sessções dos usuários. • DISABLED - Não irá listar nenhum pacote. • IN_OUT - Irá mostrar pacotes quem chegam no Controllr e que saem do Controllr • IN - Irá mostrar somente os pacotes que estão chegando no Controllr • OUT - Irá mostrar somente os pacotes que estão saindo no Controllr |

IN_OUT |

| Criado em: | Mostra a data de cadastro deste Monitor NAS | |

| Editado em: | Mostra a data da última alteração deste Monitor NAS. | |

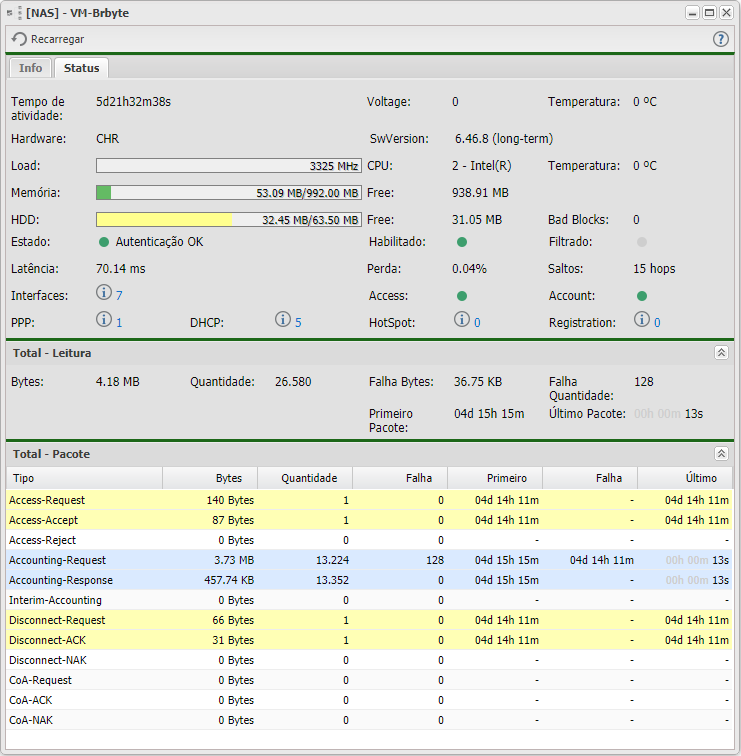

Status

Na aba Status está presente várias informações do seu equipamento (Monitor) NAS. Todas as informações são atualizadas conforme o tempo de intervalo configurado no cadastro do seu Monitor NAS.

| Status | ||

|---|---|---|

| Menu | Descrição | |

| Tempo de atividade | Mostra o uptime do Monitor NAS | |

| Voltage | Mostra a energia usada pelo Monitor NAS | |

| Temperatura | Mostra a temperatura usada pelo Monitor NAS | |

| Hardware | Mostra qual é o Hardware (máquina) usado pelo Monitor NAS | |

| SwVersion | Mostra qual é a versão do software usado pelo Monitor NAS | |

| Load | Mostra o carregamento da CPU usado pelo Monitor NAS | |

| CPU | Mostra as informações do processador usado pelo Monitor NAS | |

| Temperatura | Mostra a temperatura do processador do Monitor NAS | |

| Memória | Mostra o consumo da memória do Monitor NAS | |

| Free | Mostra a memória livre do Monitor NAS | |

| HDD | Mostra a quantidade de dados armazenados no HDD do Monitor NAS | |

| Free | Mostra a quantidade de armazenamento não usado no HDD do Monitor NAS | |

| Bad Blocks | Bad block ou setor defeituoso é o nome dado a uma área danificada do disco rígido. Esse é um problema físico, isto é, a mídia magnética do disco rígido está com problemas. Mostra então os Bad blocks do Disco do Monitor NAS | |

| Bad Blocks | Bad block ou setor defeituoso é o nome dado a uma área danificada do disco rígido. Esse é um problema físico, isto é, a mídia magnética do disco rígido está com problemas. Mostra então os Bad blocks do Disco do seu Monitor NAS | |

| Estado | Mostra a situação deste cadastro do Monitor NAS | |

| Habilitado | Mostra se está habilitado ou não o Monitor NAS | |

| Filtrado | Mostra quando um pacote não está conseguindo ser entregue, como se tivesse um filtro impedindo no Monitor NAS | |

| Latência | Latência é o intervalo entre o começo de um estímulo e o início de uma reação associada a este estímulo; tempo de reação. Mostra então a latência entre o Controllr com o Monitor NAS. | |

| Perda | Seria a perda de pacotes entre a comunicação do Controllr com o Monitor NAS, mostra a porcentagem | |

| Saltos | Em telecomunicação, hops são os "saltos" dados por um sinal, entre um nodo (roteador, computador ou dispositivos) e outro de uma rede, antes de chegar ao seu destino. Mostra a quantidades de saltos (Hops) | |

| Interfaces | Mostra quantas interfaces tem no Monitor NAS | |

| Access | Mostra se está acessível o Monitor NAS | |

| Account | Mostra se tem envio e recebimento de pacotes, ou seja, se tem account tem no Monitor NAS | |

| PPP | Mostra a quantidade de PPPoE autenticados no Monitor NAS | |

| DHCP | Mostra a quantidade de DHCP autenticados no Monitor NAS | |

| HotSpot | Mostra a quantidade de hotspot autenticados no Monitor NAS | |

| Registration | Mostra a quantidade de wi-fi registrados no Monitor NAS | |

| Total - Leitura Mostra informações gerais do Monitor NAS | ||

| Bytes | Mostra o total de bytes lidos pelo Controllr do Monitor NAS | |

| Quantidade | Mostra a quantidade de bytes lidos pelo Controllr do Monitor NAS | |

| Falha Bytes | Mostra o total de bytes que falhou do Monitor NAS | |

| Falha Quantidade | Mostra a quantidade de bytes que falhou do Monitor NAS | |

| Primeiro Pacote | Mostra quanto tempo foi capturado a leitura do primeiro pacote do Monitor NAS | |

| Último Pacote | Mostra quanto tempo foi capturado a leitura do último pacote do Monitor NAS | |

| Total - Pacote Mostra os dados dos pacotes transmitidos do Monitor NAS | |

| Tipo | Descrição |

|---|---|

| Access-Request | É o pacote de requisição de autenticação do usuário vindo do NAS, para o seu servidor Radius (Controllr) |

| Access-Accept | É o pacote do seu Radius (Controllr) enviando ao NAS, aceitando a requisição de autenticação. |

| Access-Reject | É o pacote do seu Radius (Controllr) enviando ao NAS, recusando a requisição de autenticação. Devido a ter atributos não aceitáveis vindo do pacote de Access-Request |

| Accounting-Request | É o pacote recebido do NAS para o Radius (Controllr), para contabilizar e atualizar as informações dessa sessão no Controllr. Nesse pacote contém vários atributos, com informações para atualizar os dados da sessão. |

| Accounting-Response | É o pacote do Radius (Controllr) enviado para o NAS, informando que o pacote recebido com o accounting-request está tudo OK |

| Interim-Accounting | É o pacote recebido do NAS para o Radius (Controllr), informando o tempo de sessão da autenticação do usuário. |

| Disconnect-Request | É o pacote do seu Radius (Controllr) enviado ao NAS, mandando desconectar a sessões do usuário. |

| Disconnect-ACK | É o pacote recebido do NAS para o Radius (Controllr). indicando que a desconexão solicitada via Radius (disconnect-request) foi executada com sucesso. |

| Disconnect-NAK | É o pacote recebido do NAS para o Radius (Controllr). indicando que a desconexão solicitada via Radius (disconnect-request) não foi executado executada com sucesso, então o usuário permaneceu online. |

| CoA-Request | É o pacote do seu Radius (Controllr) enviado ao NAS. CoA (Change of Authorization) é um recurso que permite o Radius enviar pacotes de alterações para a sessão sem precisar desconectar o usuário, como por exemplo a troca de velocidade de navegação. É o pacote do seu Radius (Controllr) enviado ao NAS |

| CoA-ACK | É o pacote recebido do NAS para o Radius (Controllr), confirmando que o pacote do CoA-Request foi executado com sucesso |

| CoA-NAK | É o pacote recebido do NAS para o Radius (Controllr), informando que o pacote do CoA-Request não foi executado com sucesso |

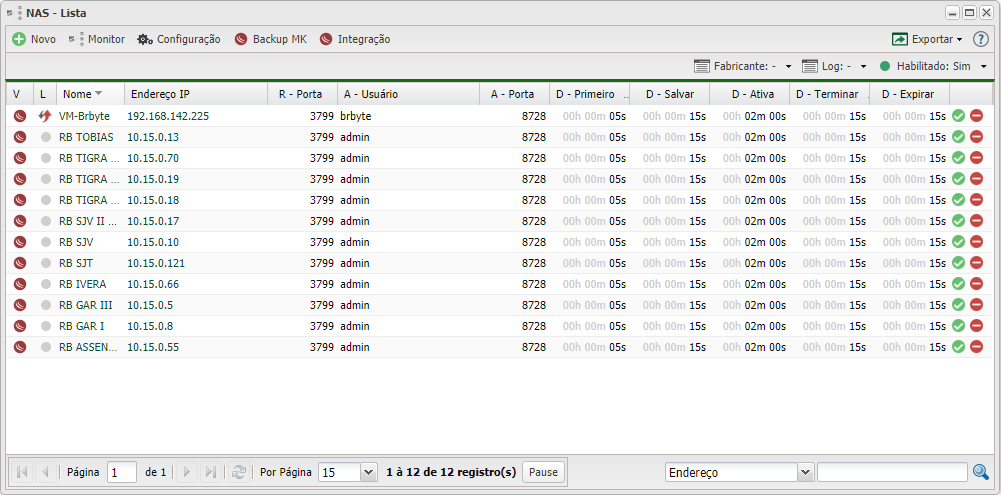

Lista

Lista

O App lista, como o próprio nome diz irá listar todos os NAS cadastrados, mostrando as principais configurações aplicadas.

| Listagem e Status | ||

|---|---|---|

| Menu | Descrição | |

| Fabricante | Poderá marcar no filtro, para listar o NAS que pertence ao fabricante: | |

| Log | Poderá marcar no filtro, para listar o NAS que está marcado o log: | |

| Habilitado | Poderá marcar no filtro, para listar o NAS que está com o status Habilitado: | |

| Após aplicar os filtros, poderá realizar a exportação desse relatório no formato: | ||

| Colunas Ocultas | Você pode complementar o seu relatório habilitando colunas ocultas dessa janela. Para aparecer a opção de colunas ocultas você deve passar o mouse em cima da coluna (qualquer coluna), então irá aparecer uma seta para baixo. Clique nela e vá na opção  | |

| Nesse campo você pode realizar buscar específicas. Primeiro marque a opção que se refere a busca, depois no outro campo escreve o que buscar conforme a opção marcada, por fim clique na | ||

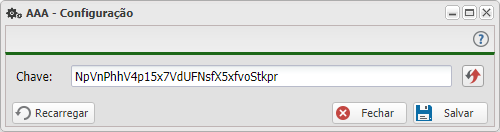

Configuração

Em configuração você pode gerar a sua chave para incluir na regra de backup que vai no Mikrotik.

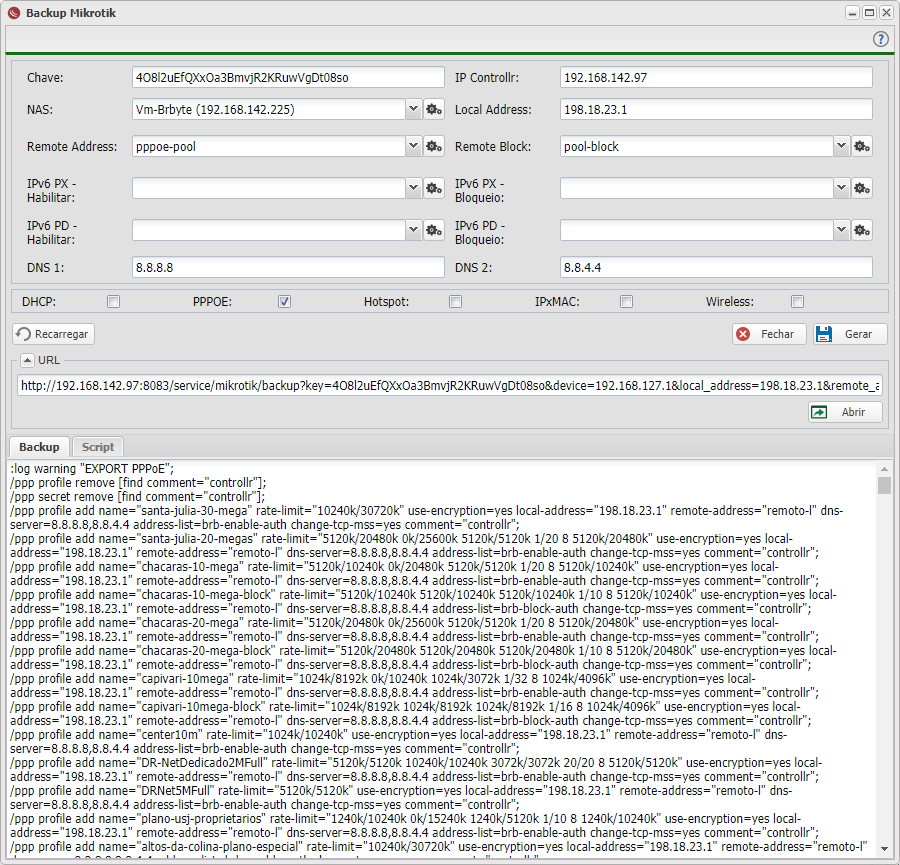

Backup MK

Agora na nova versão, o script é gerado de forma personalizada no seu Controllr.

| Backup MK | ||

|---|---|---|

| Menu | Descrição | Exemplo |

| Chave | Chave gerada em Configuração | NpVnPhhV4p15x7VdUFNsfX5xfvoStkpr |

| IP Controllr | Esse é o IP que instalou o seu servidor Controllr | 192.168.142.97 |

| NAS | Marque qual o NAS pelo qual as CPEs estão referenciadas. Pois o script irá importar as secrets no Mikrotik somente dos usuários que estão vinculados a este NAS. | Vm-Brbyte (192.168.142.225) |

| Local Address | É o gateway de requisição de autenticação dos seus usuários para o Radius (Controllr). O Local Address geralmente é o IP de loopback do seu Concentrador e também é o mesmo IP que você seta no profile do pppoe-server do seu Mikrotik. | 198.18.23.1 |

| Remote Address | Insira o nome da pool, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | pppoe-pool |

| Remote Block | Insira o nome da pool de bloqueio, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | pool-block |

| IPv6 PX - Habilitar | Insira o nome da pool Prefix de IPv6, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | - |

| IPv6 PX - Bloqueio | Insira o nome da pool Prefix de IPv6 de bloqueio, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | - |

| IPv6 PD - Habilitar | Insira o nome da pool Prefix Delegation de IPv6, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | - |

| IPv6 PD - Bloqueio | Insira o nome da pool Prefix Delegation de IPv6 de bloqueio, que o seu Mikrotik irá entregar, caso seja habilitado as secrets, por causa da regra de netwatch. Esse nome deve ser igual ao que está configurado no Mikrotik. | - |

| DNS 1 | Insira o DNS primário que irá ser usado pelo profile da regra de backup importado pelo script | 8.8.8.8 |

| DNS 2 | Insira o DNS secundário que irá ser usado pelo profile da regra de backup importado pelo script | 8.8.4.4 |

| Autenticações | Marque qual(ais) autenticação(ões) deseja importar com o script para dentro do Mikrotik. • DHCP • PPPoE • Hotspot • IPxMAC • Wireless |

PPPoE |

Após preencher todos os campos, clique em ![]() Gerar

Gerar

Irá aparecer a URL, que é o teste que você pode fazer no navegador, para verificar se irá puxar os clientes conforme o NAS marcado.

http://192.168.142.97:8083/service/mikrotik/backup?key=NpVnPhhV4p15x7VdUFNsfX5xfvoStkpr&device=192.168.142.225&local_address=198.18.23.1&remote_address=pppoe-pool&remote_block=pool-block&pppoe=1&dhcp=0&hotspot=0&ipmac=0&wireless=0&dns_server1=8.8.8.8&dns_server2=8.8.4.4

Backup/Script

Na aba backup, irá mostrar as linhas de comandos que rodam no Mikrotik. Esses linhas de comando que inserem os profiles e as secrets no Mikrotik. Para você não precisar copiar e colar no terminal do Mikrotik é feito o script para executar isso.

O Script personalizado está na outra aba, conforme os dados preenchidos anteriormente.

:global IPCONTROLLR "192.168.142.97";

:global KEY "b8Dj3zK1ZWBXQjcVKHjkpD2FUwFikLM4";

:global DEVICE "192.168.142.210";

:global DHCP "0";

:global PPPOE "1";

:global HOTSPOT "0";

:global IPMAC "0";

:global WIRELESS "0";

:global LOCALADDRESS "192.168.142.210";

:global REMOTEADDRESS "PPPoE";

:global REMOTEBLOCK "PPPoE";

:global IPV6PXENA "";

:global IPV6PDENA "";

:global DNSSERVER1 "8.8.8.8";

:global DNSSERVER2 "8.8.4.4";

:global done "";

:global FILEPATH controllr-backup.rsc;

:log warning "CONTROLLR - START backup";

:if ([/file find name=$FILEPATH] != "") do={

:log warning "CONTROLLR - Apagando Backup Antigo $FILEPATH";

/file remove $FILEPATH;

}

:log warning "CONTROLLR - Baixando Backup $FILEPATH";

/tool fetch mode=http url="http://$IPCONTROLLR:8083/service/mikrotik/backup?key=$KEY&device=$DEVICE&local_address=$LOCALADDRESS&remote_address=$REMOTEADDRESS&remote_block=$REMOTEBLOCK&ipv6_px_enable=$IPV6PXENA&ipv6_pd_enable=$IPV6PDENA&pppoe=$PPPOE&dhcp=$DHCP&hotspot=$HOTSPOT&ipmac=$IPMAC&wireless=$WIRELESS&dns_server1=$DNSSERVER1&dns_server2=$DNSSERVER2" src-path="$FILEPATH" dst-path="$FILEPATH";

:set done "true";

:log warning "CONTROLLR - Conferindo Backup $FILEPATH";

:if ( [/file find name~"$FILEPATH"] != "" ) do={

:log warning "CONTROLLR - Importando Backup $FILEPATH";

/import $FILEPATH;

#/ppp secret unset [find where comment=controllr] remote-address;

/ppp secret set caller-id="" [find comment="controllr"]

:delay 3s;

/tool netwatch

remove [find comment="CTLR-BACKUP"]

remove [find host=$IPCONTROLLR]

add comment=CTLR-BACKUP down-script=":log warning \"IP do Controllr off habilitando as secrets\"\r\

\n/ppp secret set [find comment=controllr] disabled=no" host=$IPCONTROLLR interval=2m up-script=":log warning \"Desabilitando as Secrets do Controllr\"\r\

\n/ppp secret set [find comment=controllr] disabled=yes\r\

\n:delay 3m\r\

\n:log warning \"Removendo Secrets com o Comentario controllr\"\r\

\n/ppp active remove [find where comment=controllr]"

}

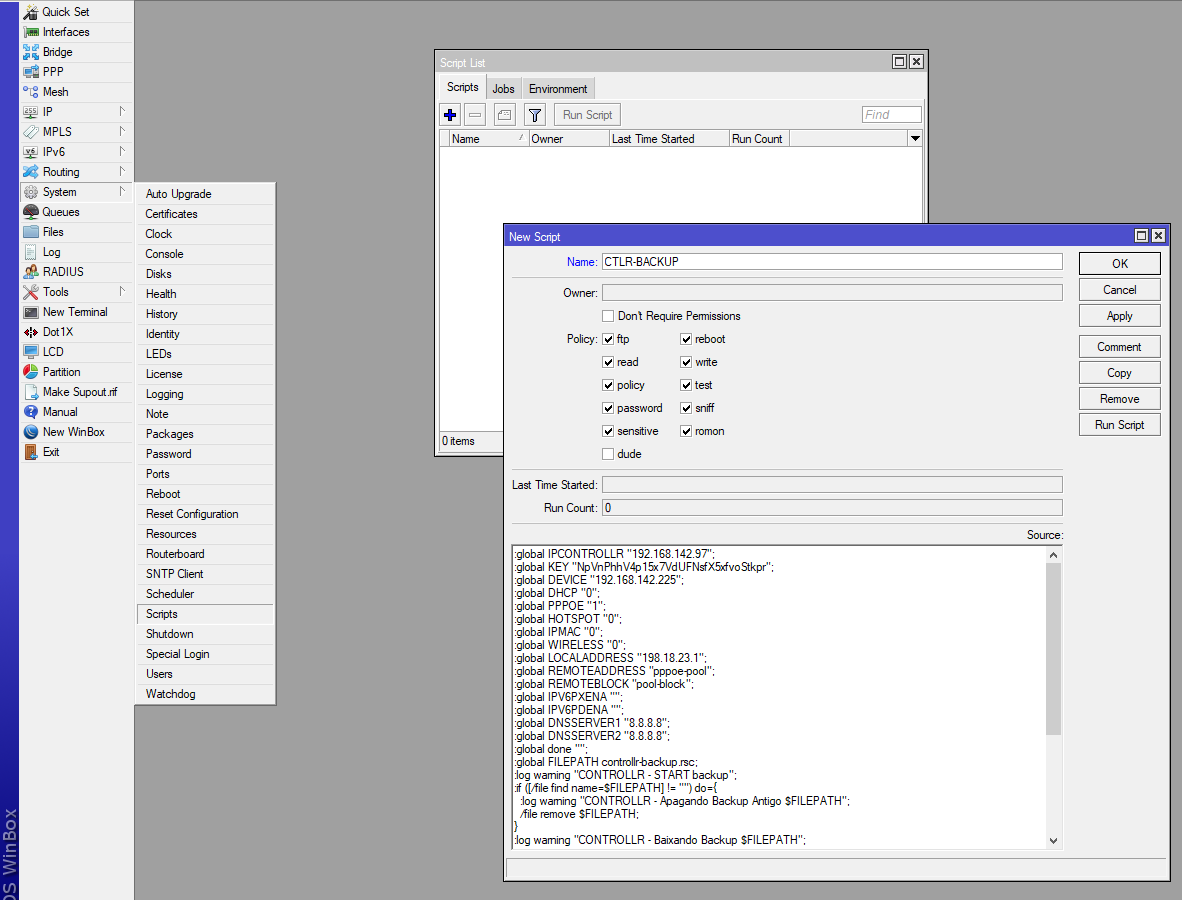

Você irá copiar o script gerado e irá criar um script no Mikrotik para poder rodar ele de forma manual e importar os usuário num primeiro momento.

No Mikrotik vá em:

- System

- Scripts

- Novo (Add)

- Cole o script copiado do seu Controllr e clique em Apply

- Por fim, clique em Run Script

- Cole o script copiado do seu Controllr e clique em Apply

- Novo (Add)

- Scripts

Dica! Para acompanhar a execução do script abra o Log do seu Mikrotik.

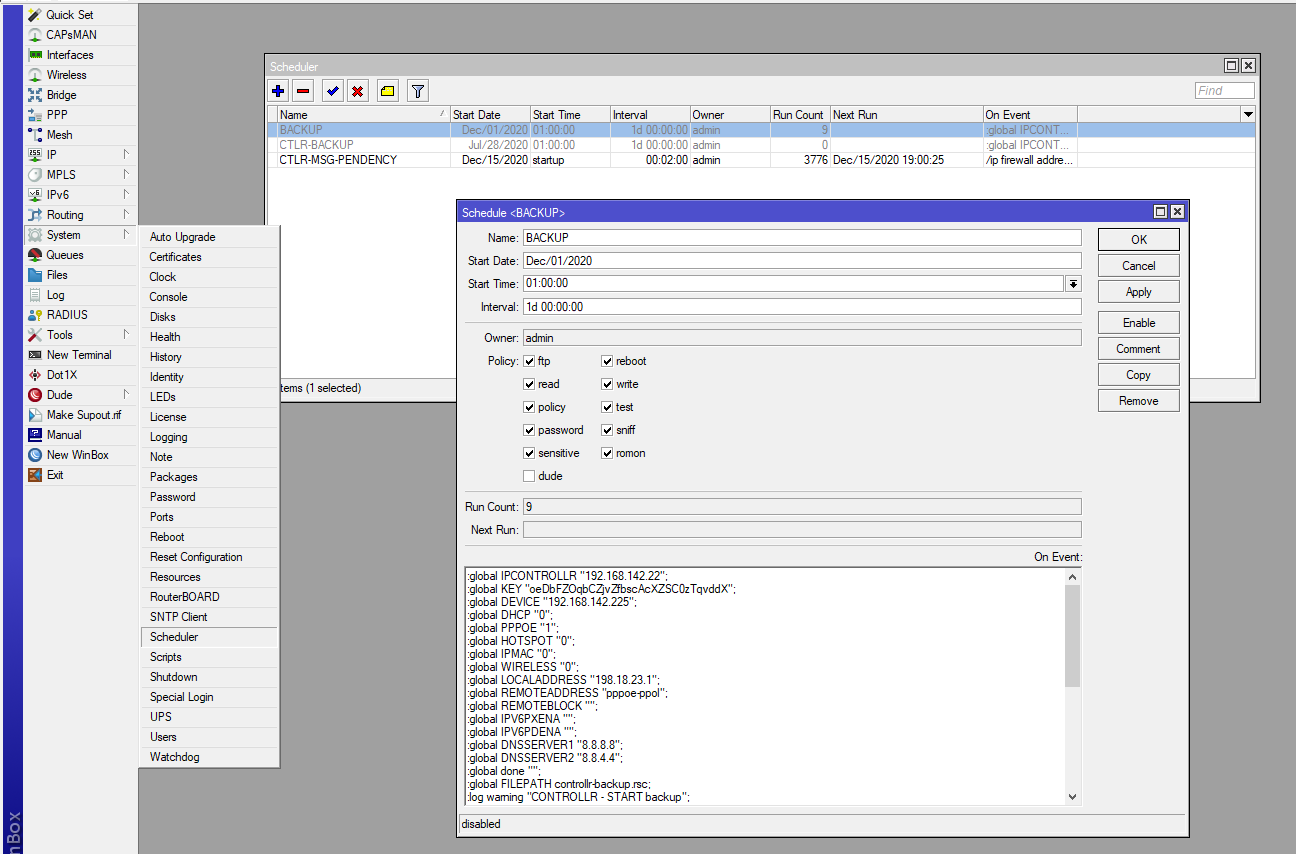

Depois que rodou na mão o script e importou certinho os profiles e os secrets, você deve configurar o Scheduler. Pois é o Scheduler que vai rodar o script de forma automática e ir sempre atualizando os profiles e secrets, dos novos usuários e planos cadastrados no seu Controllr. Escolha um horário de início e um intervalo que será executado o script.

- System

- Scheduler

- Novo (Add)

- Cole o script copiado do seu Controllr

- Configure o Start Time

- Configure o Interval

- Por fim, clique em Apply

- Novo (Add)

- Scheduler

Netwatch

A regra de Netwatch é a principal depois de ter rodando corretamente o script anterior. Essa regra fica pingando o IP do seu Controllr de tempos em tempos (conforme o valor inserido), para saber se o seu servidor está ativo ou não. Se o ping falhar automaticamente ele vai habilitar todas as secrets que estão com o comentário controllr, então seus clientes não ficaram sem autenticar até o seu servidor ficar online novamente. Depois que o seu Controllr voltar a pingar automaticamente será desconectado os usuários que subiram via secrets com o comentário controllr.

Substitua o IP do host=192.168.142.97 pelo Ip do seu servidor Controllr, abra o terminal do seu Mikrotik e rode o script abaixo.

/tool netwatch

add comment=CTLR-BACKUP down-script=":log info \"IP do Controllr off habilitando as secrets\"\r\

\n/ppp secret set [find comment=controllr] disabled=no" host=192.168.142.97 interval=2m up-script=":log info \"Desabilitando as Secrets do Controllr\"\r\

\n/ppp secret set [find comment=controllr] disabled=yes\r\

\n:delay 3m\r\

\n:log info \"Removendo Secrets com o Comentario controllr\"\r\

\n/ppp active remove [find where comment=controllr]"

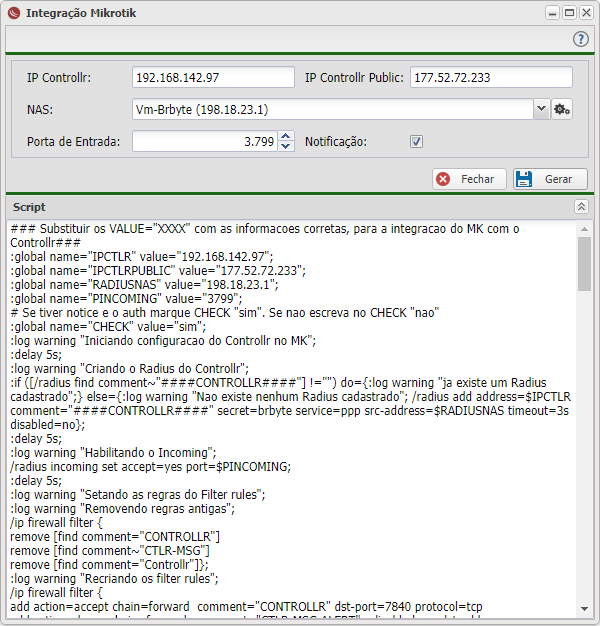

Integração

Na aba Integração é gerado outro script personalizado para o seu concentrador. Esse script faz a integração com o Controllr e aplica as regras de pendencias. Esse script está completo só preencher os campos conforme o seu cenário e mandar gerar.

| Integração Mikrotik | ||

|---|---|---|

| Menu | Descrição | Exemplo |

| IP Controllr | Insira o IP que instalou o seu Controllr, por padrão irá pegar o IP/domínio que está acessando no momento. | 192.168.142.97 |

| IP Controllr Publico | Insira o IP Público do redirecionamento externo do seu Controllr. Se já instalou o Controllr direto com IP público basta repetir o mesmo IP que inseriu em IP Controllr | 177.52.72.233 |

| NAS | Marque o seu Monitor NAS cadastrado, aonde irá inserir o script. Se desejar criar um novo Monitor do NAS basta clicar na engrenagem |

Vm-Brbyte (192.168.142.225) |

| Porta de Entrada | Insira a porta Incoming que irá usar no seu Radius no Mikrotik. |

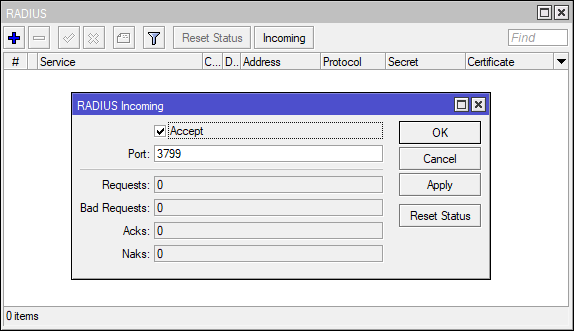

3799 |

| Notificação | Essa opção significa se você irá usar perfis que notificacam o seu cliente, ou seja, que são redirecionados para as telas de aviso das pendencias. | |

Após preencher todos os campos basta mandar Gerar ![]() o Script.

o Script.

Integração/Script

Será gerado um scrip igual à esse abaixo.

{

######## Substituir os VALUE="XXXX" com as informacoes corretas, para a integracao do MK com o Controllr ########

:global name="IpControllr" value="192.168.142.97";

:global name="IpControllrPublico" value="192.168.142.97";

:global name="IpNas" value="192.168.142.210";

:global name="PortaIncoming" value="3799";

:global name="Senha" value="brbyte";

# Se tiver perfis notifica ira usar Check "sim"

:global name="Check" value="sim";

#################################################################################################################

:log warning "Iniciando configuracao do Controllr no MK";

:delay 5s;

:log warning "Criando o Radius do Controllr";

:if ([/radius find comment~"####CONTROLLR####"] !="") do={:log warning "ja existe um Radius cadastrado";} else={:log warning "Nao existe nenhum Radius cadastrado"; /radius add address=$IpControllr comment="####CONTROLLR####" secret=$Senha service=ppp src-address=$IpNas timeout=3s disabled=no};

:delay 5s;

:log warning "Habilitando o Incoming";

/radius incoming set accept=yes port=$PortaIncoming;

:delay 5s;

:log warning "Setando as regras do Filter rules";

:log warning "Removendo regras antigas";

/ip firewall filter {

remove [find comment="CONTROLLR"]

remove [find comment~"CTLR-MSG"]

remove [find comment="Controllr"]};

:log warning "Recriando os filter rules";

/ip firewall filter {

add action=accept chain=forward comment="CONTROLLR" dst-port=7840 protocol=tcp

add action=drop chain=forward comment="CTLR-MSG-ALERT" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-alert-notice"

add action=drop chain=forward comment="CTLR-MSG-ALERT" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-alert-notice"

add action=drop chain=forward comment="CTLR-MSG-BLOCK" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-block-notice"

add action=drop chain=forward comment="CTLR-MSG-BLOCK" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-block-notice"

add action=drop chain=forward comment="CTLR-MSG-CANCEL" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-cancel-notice"

add action=drop chain=forward comment="CTLR-MSG-CANCEL" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-cancel-notice"

add action=drop chain=forward comment="CTLR-MSG-BLOCK" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-block-auth"

add action=drop chain=forward comment="CTLR-MSG-BLOCK" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-block-auth"

add action=drop chain=forward comment="CTLR-MSG-CANCEL" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-cancel-auth"

add action=drop chain=forward comment="CTLR-MSG-CANCEL" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-cancel-auth"

add action=drop chain=forward comment="CTLR-MSG-DISABLE" disabled=no dst-address-list=!released_ips dst-port=!53 protocol=udp src-address-list="brb-disabled"

add action=drop chain=forward comment="CTLR-MSG-DISABLE" disabled=no dst-address-list=!released_ips protocol=tcp src-address-list="brb-disabled"};

:delay 5s;

#OBS Essa regra serve para saber qual o IP do seu Controllr, que está vindo com o Comando de desconexao.

:log warning "Regra do radius log";

:log warning "Removendo regra do log antiga";

/ip firewall filter remove [find comment="CTLR-RADIUS-LOG"];

:log warning "Recriando regra do radiuslog";

/ip firewall filter add action=add-src-to-address-list address-list=radius_log address-list-timeout=30m chain=input comment=CTLR-RADIUS-LOG dst-port=$PortaIncoming protocol=udp;

:log warning "Setando as regras de redirecionamento - NAT para acessar o seu Controllr fora da rede";

:log warning "Removendo redirecionamentos antigos";

/ip firewall nat remove [find comment~"ACESSO"];

:log warning "Recriando os redirecionamentos";

:if ([$IpControllrPublico] =$IpControllr) do={:log warning "IP da maquina e igual o ip publico. Nao tem dst-nat"} else={/ip firewall nat {

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-WEB-HTTP" dst-port=8080 protocol=tcp to-addresses=$IpControllr to-ports=8080

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-WEB-HTTPS" dst-port=8443 protocol=tcp to-addresses=$IpControllr to-ports=8443

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-SSH" dst-port=2229 protocol=tcp to-addresses=$IpControllr to-ports=2229

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-SERVICO" dst-port=8083 protocol=tcp to-addresses=$IpControllr to-ports=8083

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-HOTSITE-HTTP" disabled=yes dst-address=$IpControllrPublico dst-port=80 protocol=tcp to-addresses=$IpControllr to-ports=80

add action=dst-nat chain=dstnat comment="CTLR-ACESSO-HOTSITE-HTTPS" disabled=yes dst-address=$IpControllrPublico dst-port=443 protocol=tcp to-addresses=$IpControllr to-ports=443};

};

#OBS: O redirecionamento para o Hotsite está desabilitado, pois **dst-address** tem que ser o seu IP publico, para poder acessar o Hotsite dentro e fora da rede pelo IP publico.

:delay 5s;

:log warning "Redirecionamento para as telas de pendencias";

:log warning "Removendo redirecionamentos antigos de pendencias";

/ip firewall nat remove [find comment~"CTLR-MSG"];

:log warning "Recriando os redirecionamento de pendencias";

:if ([$Check] ="nao") do={:log warning "Nao ira redirecionar";} else={/ip firewall nat{

add action=dst-nat chain=dstnat comment="CTLR-MSG-ALERT-HTTP" disabled=no dst-address-list=!released_ips dst-port=80 protocol=tcp src-address-list=brb-alert-notice to-addresses=$IpControllr to-ports=8090

add action=dst-nat chain=dstnat comment="CTLR-MSG-ALERT-HTTPS" disabled=no dst-address-list=!released_ips dst-port=443 protocol=tcp src-address-list=brb-alert-notice to-addresses=$IpControllr to-ports=8490

add action=dst-nat chain=dstnat comment="CTLR-MSG-PENDENCY-HTTP" disabled=no dst-address-list=!released_ips dst-port=80 protocol=tcp src-address-list=brb-pendency-notice to-addresses=$IpControllr to-ports=8091

add action=dst-nat chain=dstnat comment="CTLR-MSG-PENDENCY-HTTPS" disabled=no dst-address-list=!released_ips dst-port=443 protocol=tcp src-address-list=brb-pendency-notice to-addresses=$IpControllr to-ports=8491

add action=dst-nat chain=dstnat comment="CTLR-MSG-BLOCK-HTTP" disabled=no dst-address-list=!released_ips dst-port=80 protocol=tcp src-address-list=brb-block-notice to-addresses=$IpControllr to-ports=8092

add action=dst-nat chain=dstnat comment="CTLR-MSG-BLOCK-HTTPS" disabled=no dst-address-list=!released_ips dst-port=443 protocol=tcp src-address-list=brb-block-notice to-addresses=$IpControllr to-ports=8492

add action=dst-nat chain=dstnat comment="CTLR-MSG-CANCEL-HTTP" disabled=no dst-address-list=!released_ips dst-port=80 protocol=tcp src-address-list=brb-cancel-notice to-addresses=$IpControllr to-ports=8093

add action=dst-nat chain=dstnat comment="CTLR-MSG-CANCEL-HTTPS" disabled=no dst-address-list=!released_ips dst-port=443 protocol=tcp src-address-list=brb-cancel-notice to-addresses=$IpControllr to-ports=8493};

};

:delay 5s;

#OBS essa regra serve para notificar todos os seus clientes, caso tenha alguma manutencao na sua rede ou outra coisa, so habilite ela caso saiba como funciona.

:log warning "Redirecionamento para a tela de aviso";

:log warning "Removendo redirecionamentos de aviso antigos";

/ip firewall nat remove [find comment~"CTLR-AVISO"];

/tool netwatch remove [find comment="CTLR-AVISO"];

:delay 5s;

:log warning "Criando regras mangle";

:log warning "Removendo mangle antigo";

/ip firewall mangle remove [find comment~"CTLR"];

:log warning "Recriando regras do mangle";

:if ([$Check] ="sim") do={:log warning "Ira usar perfis com NOTICE e AUTH"; /ip firewall mangle {

add action=jump chain=prerouting comment=CTLR-JUMP-ALERT dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-alert-notice"

add action=jump chain=prerouting comment=CTLR-JUMP-PENDENCY dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-pendency-notice"

add action=jump chain=prerouting comment=CTLR-JUMP-BLOCK dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-block-notice"

add action=jump chain=prerouting comment=CTLR-JUMP-CANCEL dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-cancel-notice"

add action=jump chain=prerouting comment=CTLR-JUMP-ALERT dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-alert-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-PENDENCY dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-pendency-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-BLOCK dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-block-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-CANCEL dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-cancel-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-DISABLE dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-disabled"

add action=accept chain=CONTROLLR comment=CTLR-CHAIN-ACCEPT};

} else={:log warning "Nao usa dois perfis"; /ip firewall mangle {

add action=jump chain=prerouting comment=CTLR-JUMP-ALERT dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-alert-notice"

add action=jump chain=prerouting comment=CTLR-JUMP-PENDENCY dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-pendency-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-BLOCK dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-block-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-CANCEL dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-cancel-auth"

add action=jump chain=prerouting comment=CTLR-JUMP-DISABLE dst-address-list=!released_ips jump-target=CONTROLLR src-address-list="brb-disabled"

add action=accept chain=CONTROLLR comment=CTLR-CHAIN-ACCEPT};

};

:delay 5s;

:log warning "Criando address list";

:log warning "Removendo released_ips antigos";

/ip firewall address-list remove [find list=released_ips];

:if ([$IpControllrPublico] =$IpControllr) do={:log warning "IP da maquina e igual o ip publico"; /ip firewall address-list {

add address=$IpControllr list=released_ips

add address=8.8.8.8 list=released_ips

add address=8.8.4.4 list=released_ips};

} else={/ip firewall address-list {

add address=$IpControllr list=released_ips

add address=8.8.8.8 list=released_ips

add address=8.8.4.4 list=released_ips

add address=$IpControllrPublico list=released_ips};

};

:delay 5s;

:log warning "Configurando Scheduler - Agendador";

/system scheduler {

remove [find name="Pendency"]

remove [find name~"CTLR-MSG"]

add interval=2m name="CTLR-MSG-PENDENCY" on-event="/ip firewall address-list set list=\"brb-pendency-auth\" [find where list=\"brb-pendency-notice\"]" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=startup};

:delay 5s;

:log warning "Habilitando a porta API do MK";

/ip service set api address="" disabled=no port=8728;

:delay 5s;

:log warning "Setando o Interim Update";

/ppp aaa set interim-update=1m use-radius=yes;

:delay 5s;

:log warning "Configuracoes setadas com sucesso";

}

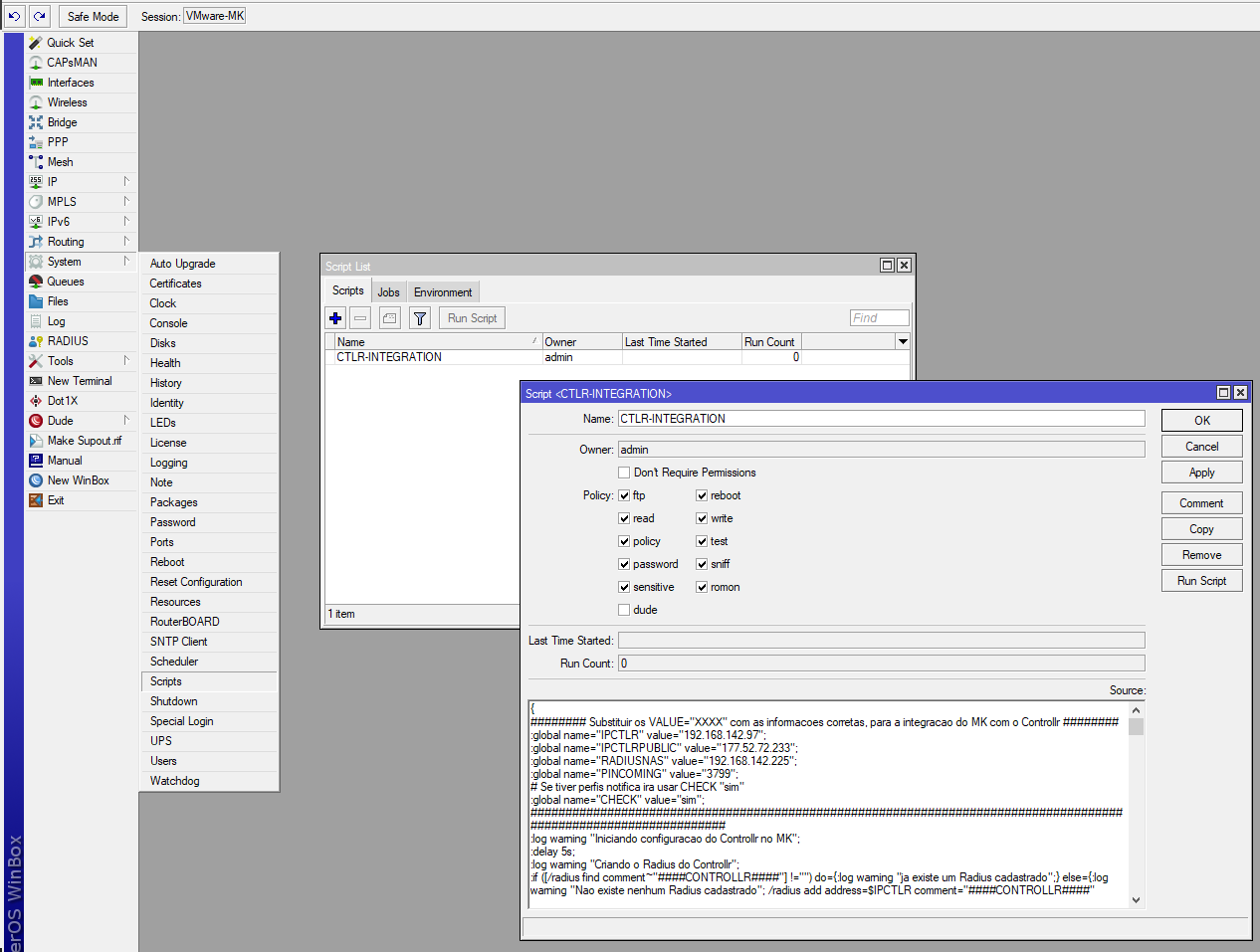

Você irá copiar os comandos gerados e irá criar um script no Mikrotik para poder rodar ele de forma manual. Ao execuar o script será criados todas as regras necessárias para a integração e configuração das regras de pedencias do Controllr

No Mikrotik vá em:

- System

- Scripts

- Novo (Add)

- Cole o script copiado do seu Controllr e clique em Apply

- Por fim, clique em Run Script

- Cole o script copiado do seu Controllr e clique em Apply

- Novo (Add)

- Scripts

Dica! Para acompanhar a execução do script abra o Log do seu Mikrotik.

Listagem e Status

Você pode realizar vários filtros para listar o NAS que deseja e tirar o seu relatório.

| Listagem e Status | |

|---|---|

| Menu | Descrição |

| Filtrado | Filtrado significa, que está ocorrendo alguma falha em alguns pacotes, como se tivesse um filtro impedindo. Marque: |

| Fabricante | Poderá marcar no filtro, para listar o NAS que pertence ao fabricante: |

| Log | Poderá marcar no filtro, para listar o NAS que está marcado o log: |

| Estado | O Estado é a situação em que se encontra o seu Monitor NAS: |

| Habilitado | Marque para listar o monitor habilitado: |

| Após aplicar os filtros, poderá realizar a exportação desse relatório no formato: | |

| Colunas Ocultas | Você pode complementar o seu relatório habilitando colunas ocultas dessa janela. Para aparecer a opção de colunas ocultas você deve passar o mouse em cima da coluna (qualquer coluna), então irá aparecer uma seta para baixo. Clique nela e vá na opção  |

| Nesse campo você pode realizar buscar específicas. Primeiro marque a opção que se refere a busca, depois no outro campo escreve o que buscar conforme a opção marcada, por fim clique na | |