Mudanças entre as edições de "BrbOS/Aplicativos/DNS/ACL"

| Linha 1: | Linha 1: | ||

==DNS ACL== | ==DNS ACL== | ||

| − | Este aplicativo do [[BrbOS | BrbOS]] tem como principal funcionalidade o Controle de Acesso (ACL) para determinar o uso do serviço de DNS. | + | Este aplicativo do [[BrbOS | BrbOS]] tem como principal funcionalidade o Controle de Acesso (ACL) para determinar o uso do serviço de [[BrbOS/Aplicativos/DNS | DNS]]. |

O [[BrbOS/Aplicativos/DNS/ACL|DNS ACL]] (Access Control List) como diz o próprio nome é a lista de controle de acesso. | O [[BrbOS/Aplicativos/DNS/ACL|DNS ACL]] (Access Control List) como diz o próprio nome é a lista de controle de acesso. | ||

| Linha 13: | Linha 13: | ||

== ACL - Liberar ou Negar faixa de IP/CIDR == | == ACL - Liberar ou Negar faixa de IP/CIDR == | ||

| − | Para liberar o acesso ao serviço de DNS do BrbOS, deve-se adicionar uma range IP clique no botão de novo [[Arquivo:Speedr-Btn-new.png|link=]] | + | Para liberar o acesso ao serviço de [[BrbOS/Aplicativos/DNS | DNS]] do [[BrbOS | BrbOS]], deve-se adicionar uma range IP clique no botão de novo [[Arquivo:Speedr-Btn-new.png|link=]] |

Insira o range de IP em formato CIDR e selecione a Ação ALLOW. | Insira o range de IP em formato CIDR e selecione a Ação ALLOW. | ||

Edição atual tal como às 15h46min de 28 de fevereiro de 2023

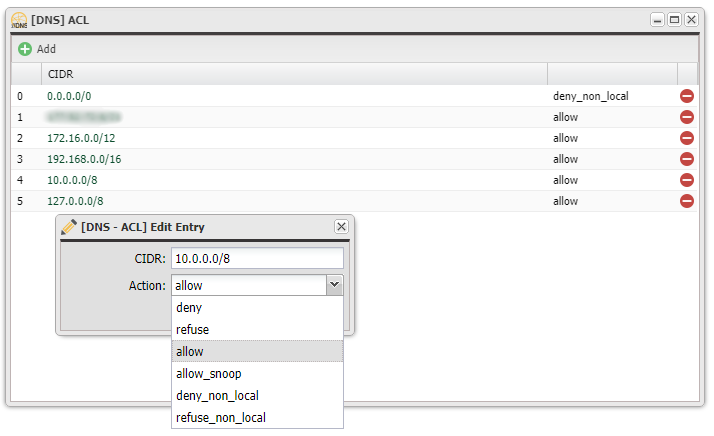

DNS ACL

Este aplicativo do BrbOS tem como principal funcionalidade o Controle de Acesso (ACL) para determinar o uso do serviço de DNS.

O DNS ACL (Access Control List) como diz o próprio nome é a lista de controle de acesso. Por padrão o BrbOS aceita (allow) os rages de IP para redes locais conforme RFC 1918 e negação para demais endereços devido a entrada "0.0.0.0/0 deny" (negação) Para que o reverso responda apenas as zonas locais devemos trocar a entrada "0.0.0.0/0 deny" para "0.0.0.0/0 deny_non_local" (negar não locais)

Para IPv6

- ::/0 - deny_non_local

ACL - Liberar ou Negar faixa de IP/CIDR

Para liberar o acesso ao serviço de DNS do BrbOS, deve-se adicionar uma range IP clique no botão de novo ![]()

Insira o range de IP em formato CIDR e selecione a Ação ALLOW.

Lembrem-se, o IP tem que ser no formato correto, ou seja, caso tenha adquirido um ASN no registro.br, por exemplo:

- 177.52.72/21, o correto é 177.52.72.0/21

- 177.52/16, o correto é 177.52.0.0/16

Vale ressaltar que há diversos casos de clientes que utilizam ips "diferentes" em sua infra. Com blocos de ASN, como se fosse IPs privados.

- 192.200.1.0/24

- 172.40.1.0/24

- 100.100.100.0/24

- 20.20.20.0/24

Para redes internas, recomendamos que leia o RFC 1918, seção 3 (https://tools.ietf.org/html/rfc1918#section-3)

The Internet Assigned Numbers Authority (IANA) has reserved the following three blocks of the IP address space for private internets: A Internet Assigned Numbers Authority (IANA) reservou estes três blocos para os endereços IP de internet privada:

10.0.0.0 - 10.255.255.255 (10/8 prefix) 172.16.0.0 - 172.31.255.255 (172.16/12 prefix) 192.168.0.0 - 192.168.255.255 (192.168/16 prefix)

Clique em salvar ![]() e o cadastro estará concluído.

e o cadastro estará concluído.

Exemplo:

Para negar o acesso de uma determinada faixa de IP selecione a Ação DENY.

Lembrando que também há outras configurações de DNS no App DNS Config

Ações

| deny | negar | Nega o pacote, não envia resposta (feedback). |

| refuse | recusar | Recusa o pacote, envia uma resposta informado negação. |

| allow | permitir | Aceita pacote |

| allow_snoop | - | - |

| deny_non_local | Negar não locais | Nega pacotes de zonas não locais |

| refuse_non_local | recusar não locais | Recusa pacotes de zonas não locais |