Mudanças entre as edições de "Teste"

De BrByte Wiki

| (110 revisões intermediárias por 2 usuários não estão sendo mostradas) | |||

| Linha 1: | Linha 1: | ||

| − | + | =Acesso Externo WEB= | |

| − | + | ==IP > Firewall > Nat== | |

| + | '''Para adicionar clique no botão:''' ([[Arquivo:MikrotikBotaoAdd.png|link=]]) | ||

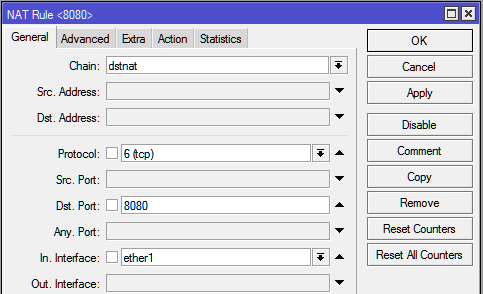

| + | *'''Aba General >''' | ||

| + | **'''Chain: '''dstnat | ||

| + | **'''Protocol: '''tcp | ||

| + | **'''Dst. Port: '''8080 | ||

| + | **'''In. Interface: '''ether1 (Interface de Entrada de LINK) | ||

| − | = | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt1.png|link=]]</div> |

| − | [[Arquivo:|link=]] | ||

| − | |||

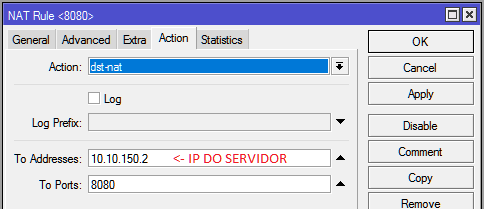

| − | + | *'''Aba Action>''' | |

| + | **'''Action: '''dst-nat | ||

| + | **'''To Address: '''10.10.150.2 (IP do Speedr) | ||

| + | **'''To Ports: '''8080 | ||

| − | [[Arquivo:|link=]] | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt2.PNG|link=]]</div> |

| − | |||

| − | == | + | '''Regras''' |

| + | /ip firewall nat | ||

| + | add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO WEB" dst-port=8080 in-interface=\ | ||

| + | ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=8080 | ||

| − | + | =Acesso Externo SSH= | |

| + | ==IP > Firewall > Nat== | ||

| − | Para | + | '''Para adicionar clique no botão:''' ([[Arquivo:MikrotikBotaoAdd.png|link=]]) |

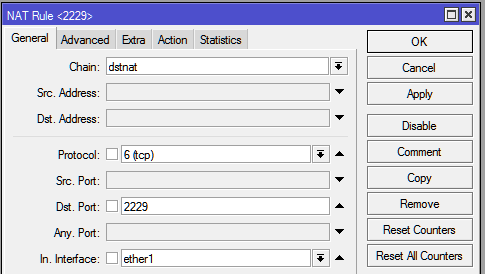

| − | + | *'''Aba General >''' | |

| + | **'''Chain: '''dstnat | ||

| + | **'''Protocol: '''tcp | ||

| + | **'''Dst. Port: '''2229 | ||

| + | **'''In. Interface: '''ether1 (Interface de Entrada de LINK) | ||

| − | <div class="img-responsive align-center">[[Arquivo:|link=]]</div> | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt3.png|link=]]</div> |

| − | |||

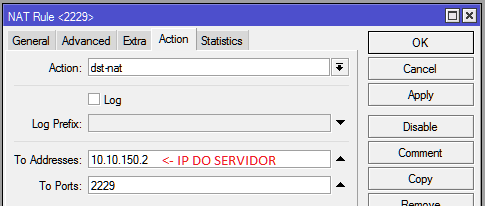

| − | + | *'''Aba Action>''' | |

| + | **'''Action: '''dst-nat | ||

| + | **'''To Address: '''10.10.150.2 (IP do Speedr) | ||

| + | **'''To Ports: '''2229 | ||

| − | + | <div class="img-responsive align-center">[[Arquivo:MikrotikIpFirewallNatAccExt4.png|link=]]</div> | |

| − | |||

| − | + | '''Regras''' | |

| + | /ip firewall nat | ||

| + | add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO SSH" dst-port=2229 in-interface=\ | ||

| + | ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=2229 | ||

| − | + | __NOEDITSECTION__ | |

| − | + | [[Category:Teste]] | |

| − | |||

| − | |||

| − | |||

Edição atual tal como às 11h50min de 28 de fevereiro de 2023

Acesso Externo WEB

IP > Firewall > Nat

Para adicionar clique no botão: (![]() )

)

- Aba General >

- Chain: dstnat

- Protocol: tcp

- Dst. Port: 8080

- In. Interface: ether1 (Interface de Entrada de LINK)

- Aba Action>

- Action: dst-nat

- To Address: 10.10.150.2 (IP do Speedr)

- To Ports: 8080

Regras

/ip firewall nat

add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO WEB" dst-port=8080 in-interface=\

ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=8080

Acesso Externo SSH

IP > Firewall > Nat

Para adicionar clique no botão: (![]() )

)

- Aba General >

- Chain: dstnat

- Protocol: tcp

- Dst. Port: 2229

- In. Interface: ether1 (Interface de Entrada de LINK)

- Aba Action>

- Action: dst-nat

- To Address: 10.10.150.2 (IP do Speedr)

- To Ports: 2229

Regras

/ip firewall nat

add action=dst-nat chain=dstnat comment="SPEEDR - EXTERNO SSH" dst-port=2229 in-interface=\

ether1 protocol=tcp to-addresses=10.10.150.2 to-ports=2229